Neues von der Verschlüsselung

Dafür liebt ZACKBUM mal wieder die NZZ.

Ihr freiwilliger Beitrag für ZACKBUM

Kryptologie ist ein faszinierendes Gebiet. Seit dem Austausch von Botschaften kämpfen zwei Gruppen gegeneinander. Die einen entwickeln Geheimcodes, mit denen sie Nachrichten verschlüsseln. Die anderen versuchen, diese Codes zu knacken.

Über die Jahrhunderte entwickelten beide Seiten immer raffiniertere Methoden. Aber eines blieb sich gleich: hatten die Codierer eine neue Methode ausgetüftelt, dauert es nicht allzu lange, bis die Codeknacker gleichzogen.

Ein zentrales Problem bei der Verschlüsselung von Nachrichten ist der Schlüssel. Hört sich banal an, ist aber wirklich heikel. Denn die beste Verschlüsselung nützt nichts, wenn der Empfänger die Nachricht nicht entschlüsseln kann. Dafür braucht er aber den Schlüssel. Und in der Zustellung liegt die grosse Gefahr, dass der Schlüssel abgefangen wird. Oder die Verschlüsselungsmaschine in den Besitz des Feindes gerät. So wie das bei der deutschen Enigma der Fall war.

Deren Entschlüsselung war übrigens eine der Geburtsstunden des Computers, entwickelt vom genialen englischen Mathematiker Alan Turing. Sein Land dankte es ihm schlecht, aber das wäre eine andere Story. Turing entwickelte übrigens auch den heute noch angewendeten Turing-Test. Der misst, wie weit die Entwicklung von KI bereits fortgeschritten ist. Der Test ist einfach: wenn ein Mensch nach einer Konversation im üblichen Rahmen nicht mehr sagen kann, ob er mit einem anderen Menschen oder mit einem Computer gesprochen hat, dann ist die KI auf menschlichem Niveau angelangt.

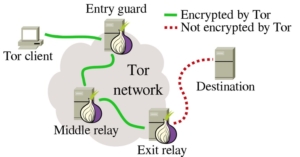

In den 70er-Jahren wurde das Problem der Übermittlung eines Schlüssel elegant gelöst, durch die sogenannte asymmetrische Verschlüsselung. All das erklärt die NZZ ziemlich gut und grafisch schön aufbereitet in einem Artikel. Dazu muss man noch wissen, dass die Methode zur Verschlüsselung seit längerer Zeit die gleiche ist. Um einen Schlüssel herzustellen, multipliziert man zwei gigantische Primzahlen. Aus dem Ergebnis diese beiden Primzahlen zu extrahieren (der Schlüssel), das ist lustigerweise etwas, wofür es noch keinen schnellen Algorithmus gibt.

Man kann den Code zwar mit dem Einsatz brutaler Rechenpower eines Supercomputers knacken, aber das dauert. Das kann Monate, gar Jahre dauern, und der Aufwand, um am Schluss eine geheime Mitteilung lesen zu können, ist gigantisch und letztlich unsinnig. Mit zunehmender Rechenleistung der Computer wurden einfach die Primzahlen vergrössert, Problem gelöst.

Bis der Quantencomputer nicht nur eine theoretische Möglichkeit wurde, sondern real zu existieren begann. Wie der funktioniert, das wäre wiederum einen komplexen Exkurs wert. Entscheidend hier ist: wenn herkömmliche Supercomputer für eine komplexe Berechnung viele Jahre brauchen, schafft das ein Quantencomputer in wenigen Sekunden.

Man sieht das Problem. Sobald Quantencomputer in der Lage sind, komplexe Zahlen in ihre Primfaktoren zu zerlegen, kommt der sogenannte Q-Day. Damit verschlüsselte Botschaften sind innert nützlicher Frist entschlüsselbar.

Schluck.

Das dauert zwar noch ein Weilchen, ist aber absehbar. Damit wären dann alle Botschaften, von der Übermittlung der Kreditkartennummer bis zu hochgeheimen militärischen oder geheimdienstlichen Informationen, einsehbar.

Was tun? Da gibt es zurzeit zwei Schulen. Die eine setzt darauf, neue Algorithmen zu entwickeln, die auch von Quantencomputern nicht zu knacken seien. Die andere Schule sagt, dass das die Weiterentwicklung dieser Computer nicht genügend berücksichtige. Also stattdessen direkte Quantenkryptografie. Die beruht dann auf dem Quantenparadox. Das bedeutet, dass man dafür verwendete Photonen nicht abfangen kann, ohne ihre Polarisation zu ändern. Womit sie unbrauchbar zur Entschlüsselung werden.

In der Kryptografie verwendet man seit Urzeiten drei Figuren, um die Übermittlung einer Nachricht und deren Gefährdung zu symbolisieren. Alice möchte jeweils Bob etwas mitteilen. Und die böse Eve möchte diese Mitteilung mitlesen. Wie man sieht, ist hier die genderkorrekte Sprache noch nicht angekommen.

Es sieht ganz so aus, als ob sich die Verschlüssler etwas zu lange auf ihren Lorbeeren ausgeruht haben. Mit der asymmetrischen Verschlüsselung haben sie das Problem der abfangbaren Übermittlung des Schlüssel gelöst. Mit der Verwendung immer grösserer Primzahlen haben sie zwar keine absolut unknackbare Verschlüsselung geschaffen, aber einfach die Zeit ins Absurde verlängert, die ein Computer bräuchte, um die Botschaft zu entschlüsseln.

Das ist natürlich viel banaler als Verschlüsselungen zu Zeiten eines Sherlock Holmes, der noch mit reiner Deduktion und überlegener Logik die «tanzenden Männchen» als Geheimbotschaften enttarnen konnte. Aber es war eigentlich absehbar, dass die Rechengeschwindigkeit von Computern nicht ewig nur linear oder geometrisch zunehmen würde, sondern – im wahrsten Sinne des Wortes – dann auch mal einen Quantensprung macht.

Solche wichtigen Themen kompetent und auch für den Laien verständlich aufzubereiten, dafür gebührt der NZZ mal wieder ein grosses Lob.